클라우드 서비스

클라우드 서비스는 기기를 클라우드 서버에 접속시켜 원격 클라이언트가 안전하게 사용할 수 있도록 합니다.

BSP v1.0.117 이상이 요구됩니다

전제 조건

이 서비스는 VPN 셋업(기본 포트 UDP/1194)을 위한 그리고 TCP 포트 443에서 자가 구성/기타 고급 기능을 위한(클라우드 서버 모드만) 서버에 대한 외부 액세스를 요구하므로, 구성을 체크하여 방화벽이 그러한 포트를 차단하지 않는지 확인하십시오.

셋업

도달될 게이트웨이 기기 뒤에 종점이 필요한 경우, 라우터 서비스가 활성인지 확인하고 다음과 같이 셋업하십시오:

- 인터넷 액세스로 WAN 포트(eth0)를 메인 네트워크에 연결합니다 (이 네트워크에서 클라우드 서버에 도달할 수 있어야 합니다)

- LAN 포트(eth1)를 하나 이상의 종점 기기에 연결합니다 (새로 생성된 비공개 네트워크)

이 기능은 클라우드 서버를 사용할 때 자동적으로 지원되지만 일반적 OpenVPN 서버를 위한 추가적 수작업 셋업을 요구합니다.

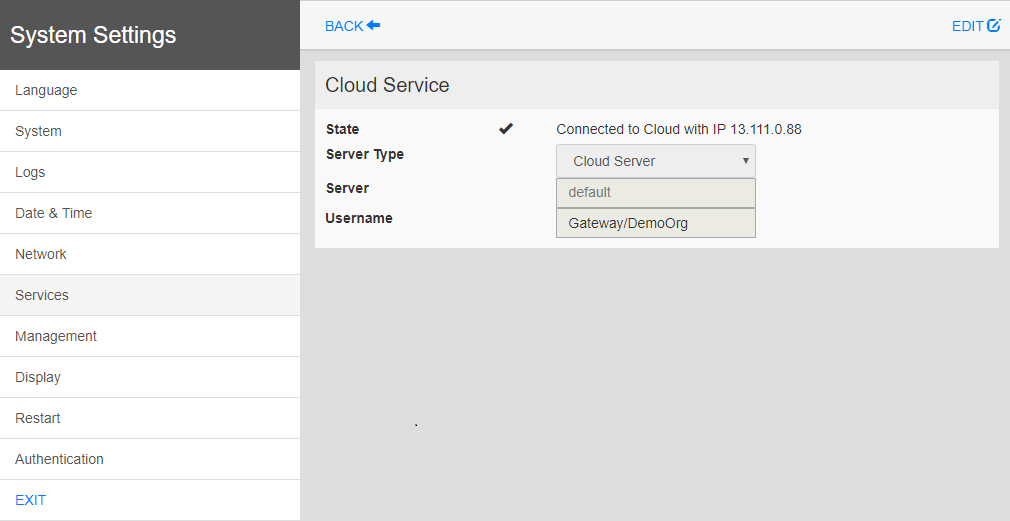

구성

구성 옵션은 시스템 설정의 서비스 메뉴에 있습니다(서비스가 활성화된 경우에만 보입니다). 현재 다음 두 가지 서버 타입이 있습니다:

- 클라우드 서버

- OpenVPN

접속 오류의 경우, BSP v1.0.348 이상부터는 재시도 타임아웃이 기하급수적으로 늘어납니다: 5초부터 시작하여, 연이은 재시도는 (이전 시간의) 2배씩 늘어납니다. 즉, 최대 재시도 시간 5분에 도달할 때까지 5초, 10초, 20초, 40초 등이 됩니다. 이전 BSP 버전에서는 재시도 시간이 5초로 고정되어 있었습니다.

클라우드 서버

클라우드 서버는 VPN 기반 솔루션으로서 사용자가 게이트웨이 및 종점과 매끈하게 연결됩니다. 그러한 프로세스를 원활하게 만드는 충분한 관리 인프라를 제공합니다.

구성은 클라우드 서버로부터 자동적으로 다운로드되기 때문에 요구되는 유일한 파라미터는 서버(호스트 명칭 또는 IP 주소), 사용자 이름과 암호입니다.

OpenVPN

이 모드는 기기 접속을 위해 표준 OpenVPN 구성을 사용합니다.

사례 A: 구성 파일 제공됨

OpenVPN 서버에 기반한 원격 액세스 환경에서, 시스템 관리자는 일반적으로 최종 사용자에게 직접 많은 OpenVPN 구성 파일을 제공합니다.

그런 경우에 구성은 간단한 2 단계만 요구하기 때문에 매우 직선적입니다:

- N개의 파일을 탐색하여 업로드합니다(여기에는 적어도 메인 OpenVPN 구성 파일에 포함되어야 하지만 .pem, .p12 또는 기타 형식의 서버 및/또는 클라이언트 인증서도 포함될 수 있습니다); 플랫폼 종속 다선택을 사용함으로써 한 번에 필요한 파일을 모두 선택하도록 하십시오;

- 적절한 인증 타입을 선택하고 요구되는 경우 자격 증명을 삽입하십시오.

완료되었습니다! 이제 저장을 누르고, 조금 기다리면 업데이트된 접속 상태가 보일 것입니다.

사례 B: 구성 파일 제공 안 됨

시스템 관리자가 구성 파일을 제공하지 않은 경우에는 OpenVPN 구성 파일을 본인이 직접 생성해야 합니다.

샘플 1: 사용자 이름/ 암호

이 샘플이 사용하는 것:

- 사용자 이름/ 암호 기반 인증

- LZO 압축 및 TAP 기기

- UDP 포트 1194에서 가동되는 서버

openvpn.conf

client dev tap proto udp remote testserver.whatever.com 1194 comp-lzo ca cacert.pem auth-user-pass

이 구성 파일은 한 개의 외부 파일(cacert.pem)만 참조하므로:

- 탐색 옵션을 사용해 2개 파일을 업로드하십시오

- 배정된 사용자 이름과 암호를 입력하십시오 - 사용자 이름/ 암호 인증 옵션도 파일 인수를 취할 수 있으므로 새 행으로 분리된 사용자 이름과 암호를 새 파일에 삽입하고 여기서 그 명칭을 지정할 수도 있습니다(권장되지는 않음); 그런 경우에는 파일을 탐색할 때 외부 파일도 선택하고 (파일에서) 없음 인증 방법을 선택하는 것이 좋습니다

- 저장하고 상태 변경을 기다립니다

샘플 2: 보통 인증서

이 샘플이 사용하는 것:

- 보통의 X509 인증서 기반 인증

- LZO 압축, TUN 기기, 맞춤 MTU 및 AES-128-CBC 암호

- TCP 포트 1195에서 가동되는 서버

openvpn.conf

tls-client dev tun proto tcp tun-mtu 1400 remote testserver.whatever.com 1195 pkcs12 mycert.p12 ca cacert.pem cert client.pem key client.key cipher AES-128-CBC comp-lzo verb 4

이 구성은 3개 파일(cacert.pem, client.pem, client.key)을 참조하므로:

- 탐색 옵션을 사용해 메인 openvpn.conf와 외부 파일(총 4개)을 업로드하십시오

- 암호는 요구되지 않으므로 (파일에서) 없음 인증 방법을 선택하십시오

- 저장하고 상태 변경을 기다립니다

샘플 3: 암호로 보호되는 PKCS #12 인증서

이 샘플이 사용하는 것:

- 인증서 기반 인증 (암호로 보호되는 PKCS #12)

- 기타 파라미터는 샘플 2와 같습니다

openvpn.conf

[..] pkcs12 mycert.p12

PKCS #12 번들은 일반적으로 CA 인증서 클라이언트 키쌍을 포함하므로 이 구성 파일은 한 개 외부 파일(mycert.p12)만 참조합니다. 따라서:

- 탐색 옵션을 사용해 2개 파일을 업로드하십시오

- 인증서 인증을 선택하십시오

- 귀하의 인증서가 포함된 PKCS #12 번들을 암호 해독하기 위해 사용되어야 하는 암호를 삽입하십시오

- 저장하고 상태 변경을 기다립니다

샘플 4: 암호로 보호되는 PKCS #12 인증서 + 사용자 이름/ 암호를 통한 2요소 인증

이 샘플이 사용하는 것:

- 인증서 기반 인증(암호로 보호되는 PKCS #12 인증서) 및 사용자 이름/ 암호

- 기타 파라미터는 샘플 2와 같습니다

openvpn.conf

[..] pkcs12 mycert.p12 auth-user-pass

탐색 옵션을 사용해 2개 파일을 업로드하십시오

인증서 + 사용자 이름/ 암호 인증을 선택하십시오

PSK 인증을 위해 사용자 이름과 암호를 입력하십시오

PKCS #12 암호를 입력하십시오

저장하고 상태 변경을 기다립니다

링크

상세 설명은 OpenVPN 설명서를 참조하십시오.